VirusTotal Intelligence: удобная и быстрая программа для обнаружения и анализа угроз

31 января 2023

В статье расскажем, что собой представляет ПО VirusTotal Intelligence, чем отличаются тарифные планы, и почему с ним удобно и быстро работать.

VirusTotal— это инструмент для анализа угроз, разработанный с использованием технологии Google. Он популярен благодаря разнообразным источникам анализа, мощному обнаружению угроз и универсальности. Сервис позволяет выполнять поиск, блокировать атаки вредоносных программ до момента нанесения вреда.

Поисковая система усовершенствована на основе модификаторов по набору данных VirusTotal (образцы вредоносных программ, URL-адреса, домены, IP-адреса) с подробными сведениями об угрозах и контекстной информацией. Вы сможете загружать образцы для последующего исследования. С помощью приложения можно искать, анализировать конкретные угрозы и масштабные вредоносные операции в Сети.

VirusTotal предназначен для специального анализа подозрительных файлов, но он не заменяет антивирусное ПО или EDR-решение. Это хороший способ подтвердить, действительно ли подозрительная активность является вредоносной или не представляющая угрозу.

Особенности VirusTotal:

- динамическое интеллектуальное представление данных: программа связывает возможности поиска в масштабе Google со взаимодействиями и параметрами профиля в Facebook для генерации информационных путей.

- автоматизированные рабочие процессы: в автоматическом режиме активирует файлы в виртуальных пространствах песочницы для исследования, оценки их воздействия.

- объединение с IT-экосистемой: кроме глобальных источников, VirusTotal может интегрироваться IT-системами локального уровня.

- инструменты анализа: программа имеет несколько средств для оценки угроз (контекстный поиск, сравнение связей, исполнение кода в песочнице, кластеризация и т. д.)

VirusTotal использует инфраструктуру Google, включает более 2,4 млрд файлов в наборе данных. Таким образом, вы получите исчерпывающие данные в виде профайлов, взаимосвязей и параметров угроз, которые представлены в формате уникальных диаграмм.

Основная задача VirusTotal — сделать поиск простым во время анализа угроз. Его нужно применять в совокупности с другими системами информационной безопасности, чтобы обеспечить продуктивность для вашего предприятия.

В нашем интернет-магазине предлагается три тарифных пакета VirusTotal Intelligence.

Сравнительная таблица версий Virus Total

| Virus Total Basic | Virus Total Professional | Virus Total Enterprise | |

| VT Premium API lookups | 1000 | 10000 | 30000 |

| Загрузка VT поисковых запросов и образцов | 300 запросов | 1000 запросов | 5000 запросов |

| Поиск угроз (Retro Hunts) | 2 угроз /месяц | 5 угроз/месяц | 25 угроз/месяц |

| Правила YARA | 5 правил | 25 правил | 100 правил |

| Техподдержка | включена | включена | включена |

| Цена | 15 840 евро | 63 360 евро | 145 728 евро |

Платформа Virus Total проста в освоении, в ней удобно и легко работать. Ниже в статье мы приведем пояснения по использованию VT c конкретными примерами.

Сущности

Одной из основ VT Intelligence является использование ключевого слова в поиске «entity» для прямого указания типа результата, который вы хотите получить. Для каждой сущности существуют определенные модификаторы, здесь вы можете найти прямые ссылки на документацию для файла , URL , IP и домена. Вот краткие примеры для каждого из них: entity:ip asn:"15169" communicating_files_max_detections:30+ entity:domain downloaded_files_max_detections:20+ entity:url p:3+ have:tracker entity:file tag:signed p:10+ entity:collection name:apt or tag:apt

Существует несколько различных способов изучения действий определенных субъектов угроз в VT Intelligence. Если у вас нет других входных данных, кроме названия кампании или семейства вредоносных программ, вы можете использовать поиск вердикта AV VTI:

engines:wellmess

Если вы хотите найти вердикт от определенного поставщика, вы можете указать его:

kaspersky:wellmess OR eset:wellmess

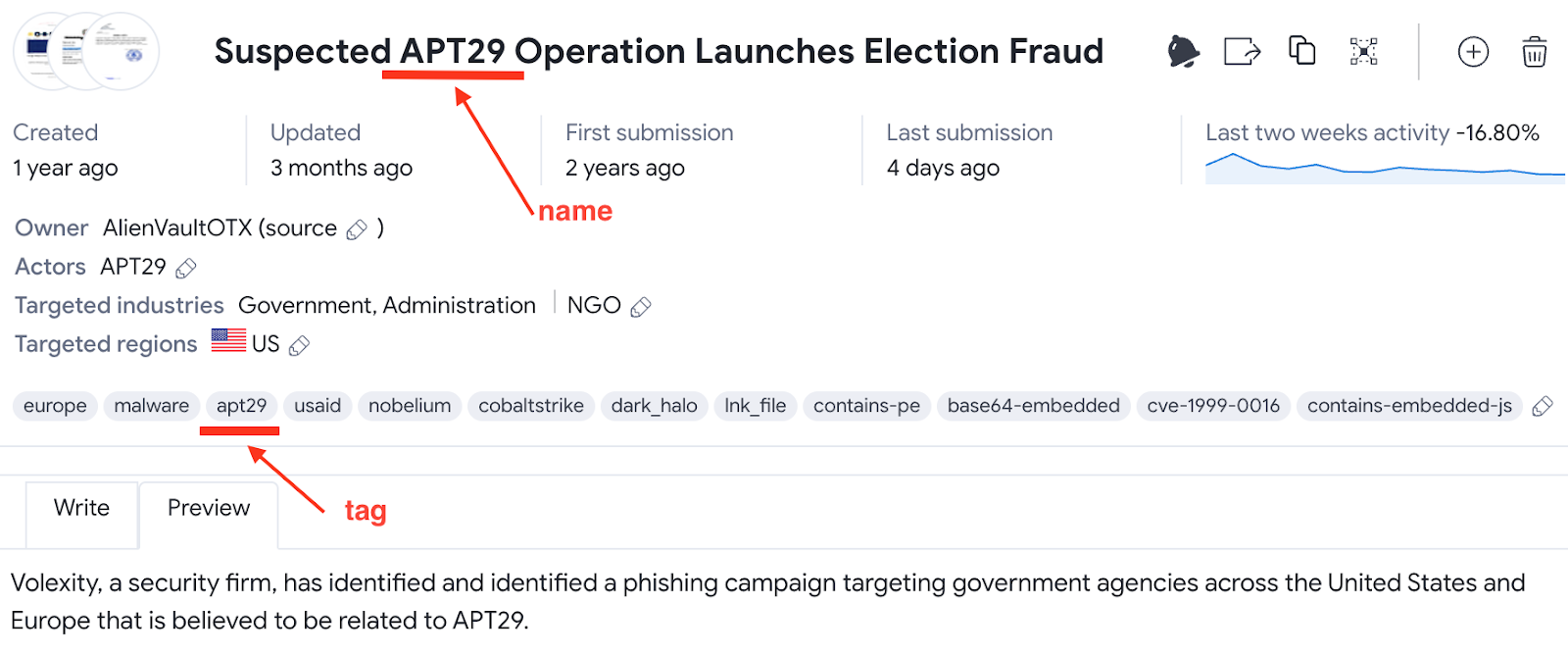

Вместо того, чтобы получать хэши файлов в качестве результатов поиска, вы можете перечислить все коллекции, связанные с конкретным человеком/кампанией: entity:collection ( name:APT29 OR tag:APT29 OR name:CozyBear OR tag:CozyBear ) creation_date:2021-01-01+

Вы также можете выполнять поиск в определенной коллекции, что очень удобно при большом количестве сущностей: collection:alienvault_60eff240c7c9cb4f24907049 entity:file type:pedll p:10+

У вас есть возможность получить идентификатор коллекции из адресной строки браузера при навигации, нажав «Поделиться коллекцией».

Другой подход к получению файлов, связанных с конкретным субъектом угрозы, заключается в использовании краудсорсинговых правил обнаружения: Yara, Sigma и IDS. Разработчики всегда ищут надежные и активные репозитории, постоянно обновляемые последними сигнатурами вредоносных программ. Например, следующий запрос предоставляет файлы, соответствующие правилам YARA и IDS, содержащие в именах «APT29» или «CozyBear», а также файлы, обнаруженные определенными правилами Sigma: crowdsourced_yara_rule:APT29 OR crowdsourced_ids:APT29 OR sigma_rule:976e44f1ea7fa22eaa455580b185aaa44b66676f51fe2219d84736dc8b997d3e OR crowdsourced_yara_rule:CozyBear OR crowdsourced_ids:CozyBear OR sigma_rule:34f4cff056f24abe91bb29dc04a37ee746a4255101a21724b9ff28d79785247a

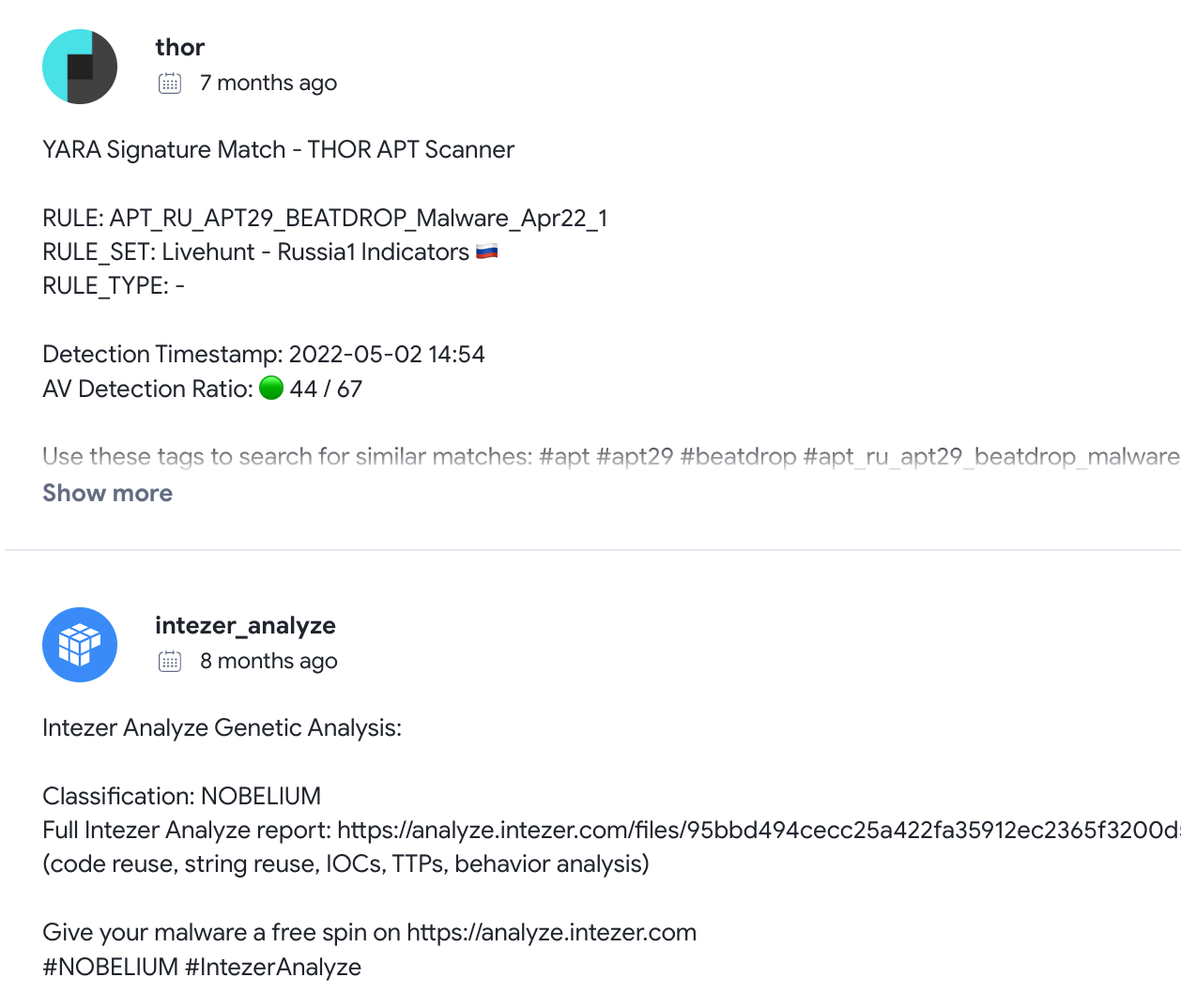

Существует множество сторонних решений, которые оставляют полезные комментарии в VirusTotal. Некоторые из самых популярных и известных из них включают сканер THOR APT и Intezer:

Следующий запрос ищет файлы, содержащие в комментариях некоторые псевдонимы субъектов угроз APT: entity:file ( comment:APT29 OR comment:CozyBear OR comment:NobleBaron OR comment:UNC2452 OR comment:YTTRIUM )

Это также работает для IP-адресов, доменов и URL-адресов: entity:domain comment:c2 comment:donot

Документы

Любым запросом можно указать формат документа для результатов. Например, следующий запрос предоставляет недавно созданные (с использованием модификатора «generated») документы (благодаря модификатору «type») со встроенными макросами (с помощью «tag»), обнаруженные как минимум 5 AV (модификатор «p»): (type:doc OR type: docx) tag:macros p:5+ generated:30d+

Во втором примере извлекаются файлы Excel, связанные со сценариями powershell и загруженные в VT за последние 10 дней:

(type:xls OR type:xlsx) tag:powershell fs:10d+

C помощью модификатора поиска «tag:» вы можете искать документы с запутанным кодом VBA, выполняющим другие файлы:

(type:doc OR type: docx) tag:exe-pattern tag:run-file tag:obfuscated

Используйте «тип: документ» для поиска всех форматов документов (офис, pdf, текст, rtf, и т. д.).

Следующий запрос возвращает все документы, содержащие «счет» в имени файла и используемые в качестве вложений электронной почты: type:document name:"invoice" tag:attachment

Или документы, где используется любая уязвимость, опубликованные в 2022 году: type:document tag:cve-2022-*

Важно подчеркнуть, что «tag» — один из немногих модификаторов, поддерживающих подстановочные знаки.

Ключевое слово «lang:» использует языковое свойство Exif для поиска файлов, соответствующих любому языку: type:docx lang:"farsi" p:5+

Примеры для операционных систем Android, MacOS или Symbian

Существуют специальные ключевые слова для поиска на таких платформах, как Android, MacOS или даже Symbian.

Для Android, который является одной из самых популярных платформ, отличных от Windows, по количеству образцов вредоносных программ, используется Androguard. Таким образом обрабатываются все загруженные образцы. Вы можете запросить любой вывод Androguard, который хранится под ключевым словом «androguard:»: androguard:"spyMobile/"

Сюда входят всевозможные типы обрабатываемых данных: строки кода, подписи сертификатов и т. д. Например, в этом примере выполняется поиск APK-файлов, имитирующих легальное приложение с использованием того же значка («main_icon_dhash»), но подписанных с помощью другого сертификата: main_icon_dhash:9ef2e0c8e8f8bc8e type:apk AND NOT androguard:"45989dc9ad8728c2aa9a82fa55503e34a8879374"

Однако при поиске чего-то конкретного лучше использовать «androguard_package:» для поиска APK с явными именами пакетов (обратите внимание, что с марта 2022 года это работает только для недавно проиндексированных файлов): androguard_package:org.xmlpush.v3

В некоторых случаях вы можете пропустить специальное ключевое слово и построить запрос, используя только внутренние пути APK: ( "assets/s.bin" AND "assets/l.bin" ) OR ( "assets/s.bin" AND "assets/m.bin" ) OR ( "assets/m.bin" AND "assets/c.bin" )

Вот еще несколько примеров для разных платформ. tag:iphone tag:signed p:5+ - подписанные пакеты iOS-приложений, обнаруженные не менее чем 5 AV. (type:apple OR type:mac) itw:cdn.discordapp.com — файлы iOS/macOS, обслуживаемые с заданного URL-адреса. type:symbian name:"*spy*" - файлы Symbian (.sis), содержащие в имени подстроку «spy».

Сеть

Вам нужно проверить полный список модификаторов поиска, связанных с сетью, для URL -адресов , IP -адресов и доменов. Поскольку он объемный, чтобы размещать в статье, ознакомьтесь с ним, перейдя по ссылке.

Сетевые модификаторы могут помочь в конкретных случаях. Вот несколько практических примеров.

Если вы ищете панели администратора ботнета в определенном TLD (домен верхнего уровня), зная только определенную метаинформацию HTML из ответа, вы можете использовать этот запрос: entity:url tld:xyz meta:"admin panel"

В тех случаях, когда вы извлекли конечную точку C2 из образца вредоносного ПО и хотите искать другие серверы, используя тот же внутренний путь: entity:url path:get_config.php Вы даже можете искать определенное содержимое тела HTML с синтаксисом «NOT parent_domain:», чтобы отфильтровать легальные результаты: entity:url content:"Enter password" content:"Microsoft" fs:1d+ NOT parent_domain:office.com

Существует множество различных способов обнаружения вредоносных доменов, имитирующих легальные, включая сходство с фавиконками. Чтобы получить определенный dhash, вы можете просто щелкнуть на значок исходного файла / веб-сайта в Virustotal, и он выдаст вам запрос. Затем вы можете проверить наличие дополнительных доменов, используя этот фавикон, но обнаруженный разными антивирусами: entity:domain main_icon_dhash:0e969e969306710f p:5+

Другой подход заключается в использовании ключевого слова «fuzzy_domain», которое основано на расстоянии Левенштейна и даст вам доменные имена, похожие на заданное. Наилучший вариант использования для этого — тайпскво́ттинг для обнаружения атак. В следующем примере фильтруются результаты, используя «urls_max_detections», чтобы получить только домены с URL-адресами, обнаруженными как вредоносные: entity:domain fuzzy_domain:”google.com” urls_max_detections:1+ NOT parent_domain:google.com

Следующий запрос немного сложнее. Его можно использовать для поиска любой подозрительной активности в указанной подсети: entity:ip ip:"172.31.0.0/16" (urls_max_detections:5+ OR reputation:-20- OR p:5+ OR downloaded_files_max_detections:5+ OR referring_files_max_detections:10+ OR (detected_communicating_files_count:2+ AND communicating_files_max_detections:5+ ) ) last_modification_date:7d+

Вместо диапазона IP можно указать весь ASN: entity:ip asn:15169

Резюмируя, отметим, что различных вариантов запросов VT Intelligence может быть множество. Но мы надеемся, что приведенные выше примеры и памятка по VTI помогут вам достичь поставленных целей.

Русский язык

Русский язык Українська мова

Українська мова Интернет-магазин лицензионного

Интернет-магазин лицензионного