Вирусы-вымогатели, как они действуют?

20 июня 2017

Понять принцип работы криптовымогателей – не так просто. Человеку, незнакомому с системами информационной безопасности, очень непросто осознать глобальность защиты, необходимой для предотвращения проникновения и противодействия вредоносному действию подобного ПО. Это способствует распространению паники среди возможных жертв шифратора-вымогателя и помогает улучшить эффективность его распространения, что на руку злоумышленникам. Значит, необходимо разобраться, что здесь к чему!

Обрести права доступа

В наше время появились сотни тысяч самых разных шифровщиков-вымогателей, и ежедневно появляются десятки новых. То есть, точно предугадать действия вируса практически невозможно. Но есть определенный алгоритм, которого придерживается большинство криптовымогателей, вне зависимости от типа. Вредоносная программа не станет терять время зря: сразу же после заражения устройства, она сканирует любые жесткие диски, которые находятся в системе, на предмет данных для шифрования.

Выгоднее всего ей подвергнуть шифровке все данные, находящиеся на носителях и встроенном винчестере. Всегда стоит помнить о том, что отключать флешки и прочие хранители информации – крайне важно для предотвращения потери данных. Если вы все же не отсоединили внешний накопитель от основного устройства в момент запуска шифратора, то все данные на нем, скорее всего, также подвергнутся атаке вируса.

Порой также происходит шифрование скрытых сетевых ресурсов, что делает криптовымогателя в разы опаснее.

На все эти операции уйдет лишь несколько секунд реального времени. Но помимо этого в те же секунды запускаются и другие процессы, но для начала нужно понять, какие методы и уловки используют шифраторы для попадания на ваше устройство.

На компьютер вирус, как правило, загружается в качестве упакованного файла. Чтобы усыпить бдительность пользователя, он будет использовать неточные и странные формулировки, скрывающие реальные цели.

Вид «изнутри»

Злоумышленники «запаковывают» исходный код вируса, чтобы система защиты не смогла распознать небезопасные сигнатуры. При запуске шифратора с открытым кодом автоматически должна среагировать установленная антивирусная защита, которая прервет его работу и переместит в карантин. Но в данном случае система распознает криптовымогателя как обычное приложение Windows.

«Упаковка» вируса делает него невидимым для системы безопасности вашего ПК.

Также для разработки дешифратора и раскрытия схемы работы вредоносной программы исходный код вируса-вымогателя исследуется специалистами по компьютерной безопасности. Но стоит скрыть код, и задача по реверс-инжинирингу зловреда становится в разы труднее. Если код в результате работы «упаковщика» становится нечитаемым, то восстановить его оригинал практически невозможно.

При запуске шифровальщика он самораспаковывается в памяти.

«Упаковка» вируса может происходить многократно и на разных уровнях, то есть, подобной программе, возможно, придется совершать одну и ту же операцию по распаковке несколько раз, все зависит установленных параметров.

Обойти систему контроля пользовательских учетных записей

Система контроля пользовательских учетных записей (UAC) – это метод обеспечения защиты компьютера, который использует Microsoft в Windows. Действующая по принципу привилегий, ОС Windows автоматически ставит ограничение на права приложений при запуске обычного профиля. Если какой-либо программе необходимы расширенные права, то появится окно, требующее подтверждения от администратора системы для продолжения работы данного софта.

Пожалуй, больший вред операции по преодолению данной системы состоит в том, что подобные оповещения могут вообще перестать появляться. Обходить контроль пользовательских записей, программа-шифратор может благодаря использованию прав более высокого уровня доступа, которые позволяют изменять любые системные параметры и запускать приложения без необходимости подтверждения действия от администратора.

Быть – всегда

Бывает, что шифратору необходимо задержаться на вашем устройстве на наиболее долгое время, чтобы обеспечить постоянное присутствие. Это дает гарантию, что шифратор будет нормально работать и подвергать шифровке все загружаемые данные и даже заражать новые ПК ввиду использования съемных накопителей с уже зараженными устройствами.

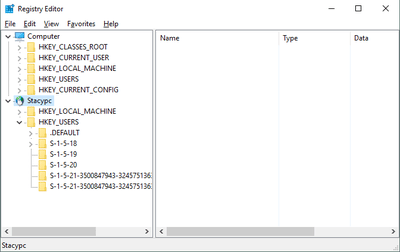

Редактирование ключей в реестре

Реестр содержит в себе ключи для автозапуска. При включении системы пользователем, все находящееся в нем приложения автоматически начинают свою работу.

Они будут запускаться даже при работе в безопасном режиме при условии того, что в начале ключа есть знак «звездочка». В обычном режиме они будут работать фоново. Если шифратор продолжает свою работу даже после того, как вы удалили его (или вы так считали), то значение вируса в реестре автозапуска может оказаться причиной.

Составление плана задач

Планируемые задачи – еще один метод, которые используют злоумышленники, чтобы создать схему запуска вредоносной программы. То есть, возможно установить автоматический запуск через каждые полчаса, вирус будет проявлять себя не только при включении ОС, но и через каждые 30 минут.

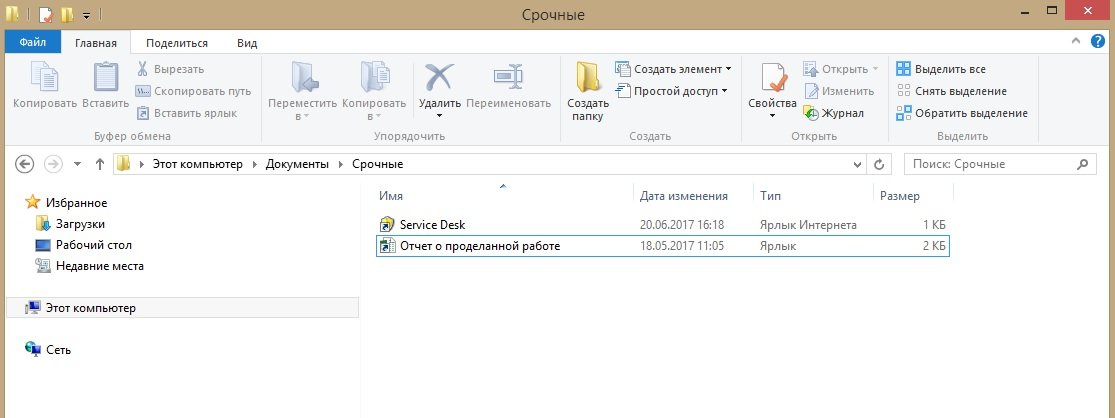

Также, например, вирус-вымогатель под названием Spora умел создавать трудности и фактически делать непригодной саму ОС при помощи ярлыков. Как и сетевой червь, данный шифровальщик изменял папки и документы добавлением к ним «скрытого» атрибута в корень диска. После он начинал создавать ярлыки (.Ink) с такими же названиями, как и у скрытых файлов, и удалять привязанный знак стрелки из реестра, которым обозначался ярлык. В них будут содержаться аргументы, позволяющие открывать настоящую папку или документ, и файл шифратора, что гарантирует невозможность нормальный работы данной ОС до того момента, пока вирус не будет устранен.

Подключение к серверам управления и контроля

Проникший на ваш компьютер шифратор чаще всего начинает захватывать также и ваше соединение с сетью интернет и после этого получает доступ к своим серверам контроля и управления, или С2.

Как только вредоносное приложение подключается к данным серверам, оно может начать отсылать на них различные сведения о вашем ПК. Например:

- ОС, которые установлены на компьютере.

- Название самого компьютера.

- Имя учетной записи пользователя.

- Данные о вашем местонахождении.

- Биткоин-адрес.

Ключ шифрования (при условии, что он сгенерирован вирусом-шифратором).

Это работает и в обратную сторону. То есть, С2 сервер получает возможность снабжать вредоносную программу определенными сведениями: созданный сервером ключ шифрования, используемый вирусом для шифрования данных; биткоин-адрес, который необходим для отправки платы злоумышленникам; адрес ресурса, где нужно совершить платеж, а также номер-идентификатор. Киберпреступники могут поручить шифровальщику загрузку на ваше устройство еще одного вируса и копирование содержимого носителей информации, чтобы и дальше можно было шантажом вытягивать из вас немалые деньги.

Последний шаг

Последнее, что предпринимают программы-вымогатели перед началом самого шифрования, - удаление всех скрытых и резервных копий ваших данных, чтобы вы не смогли просто удалить вирус и восстановить все оригинальные файлы, не заплатив выкуп.

Итог

Теперь вы знаете, как шифровальщики могут проникнуть на ваш компьютер и изменяют различные параметры ОС для того, чтобы сделать ее неподходящей для нормальной работы, пока преступники не получат выкуп. Начиная с получения привилегированных прав доступа или игнорирования системы контроля доступа при помощи постоянного присутствия, создаваемого при изменении реестра и ярлыков, и заканчивая получением доступа к серверам. Помните, с каждым днем криптовымогатели становятся все опаснее.

Русский язык

Русский язык Українська мова

Українська мова Интернет-магазин лицензионного

Интернет-магазин лицензионного